أبرز أحداث التقنية هذا الأسبوع: اختراقات يومية في كروم وأدوات ذكاء اصطناعي جديدة وهجوم برمجي على npm ومفاجآت في ذاكرة DDR5

3 د

ثغرة كروم الجديدة تعيد تأكيد هشاشة المتصفحات كبوابة رئيسة للهجوم.

الأتمتة والذكاء الاصطناعي يعززان سرعة المهاجمين مقارنة بردود المدافعين.

تعدد الثغرات عبر مختلف المنصات يوسع السطح الهجومي بشكل غير مسبوق.

الأدوات المفتوحة تمنح المستخدمين قدرة مباشرة على رصد التهديدات.

التحول إلى استراتيجية وقائية يتطلب دمج الأمان في كل قرار تقني.

في زمن تتسارع فيه الهجمات الرقمية بوتيرة تفوق أي دورة تحديث تقليدية، لم يعد كافياً أن ننتظر نشرات الأمان الشهرية أو الربع سنوية. خبر هذا الأسبوع حول الثغرة «زيرو-داي» في متصفح كروم، إلى جانب موجة ثغرات متفرقة تستهدف منصات وخدمات حيوية، يكشف عن مشهد أمني جديد: المهاجمون لا يبتكرون فحسب، بل يعيدون توظيف الأساليب القديمة بثوب جديد، مستغلين ثغرات في البيانات والنماذج والبرمجيات التي أصبحت جزءاً لا يتجزأ من حياتنا اليومية.

ثغرة كروم الأخيرة وإنذار متكرر

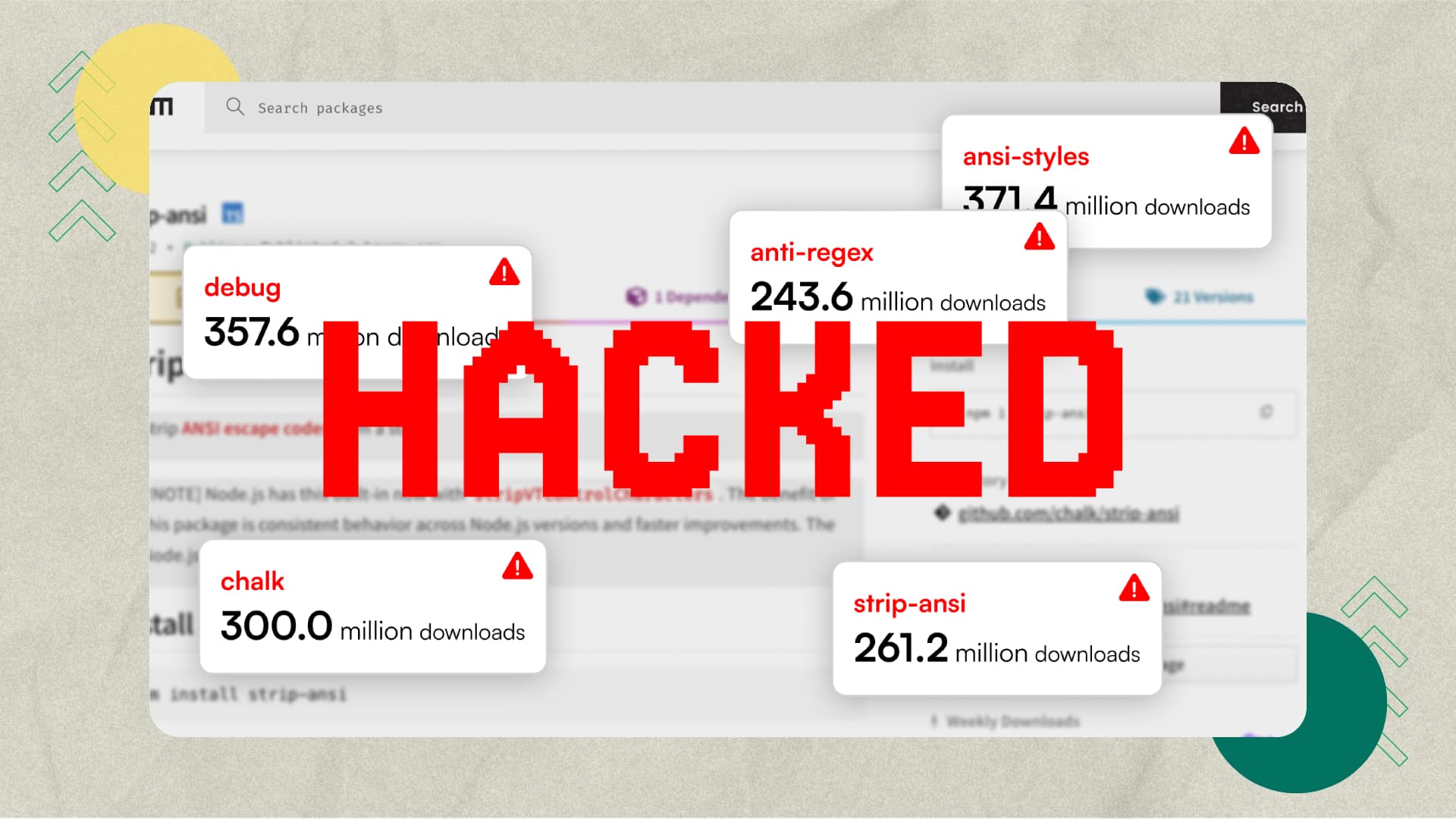

إعلان جوجل عن إصلاح ثغرة من نوع «زيرو-داي» في محرك V8 المستخدم في جافا سكربت وWebAssembly، يسلط الضوء على هشاشة الواجهات التي نبني عليها تطبيقاتنا اليومية. الهجمات لم تعد تستهدف مجرد مستخدم فرد، بل تستغل متصفحات كاملة بوصفها بوابة إلى شبكات الأعمال والبيانات السرية. وتكرار استهداف كروم بست ثغرات منذ بداية العام يضع سؤالاً جاداً: كيف يمكن للمؤسسات والأفراد أن يسبقوا المهاجمين في سباق الاستجابة؟

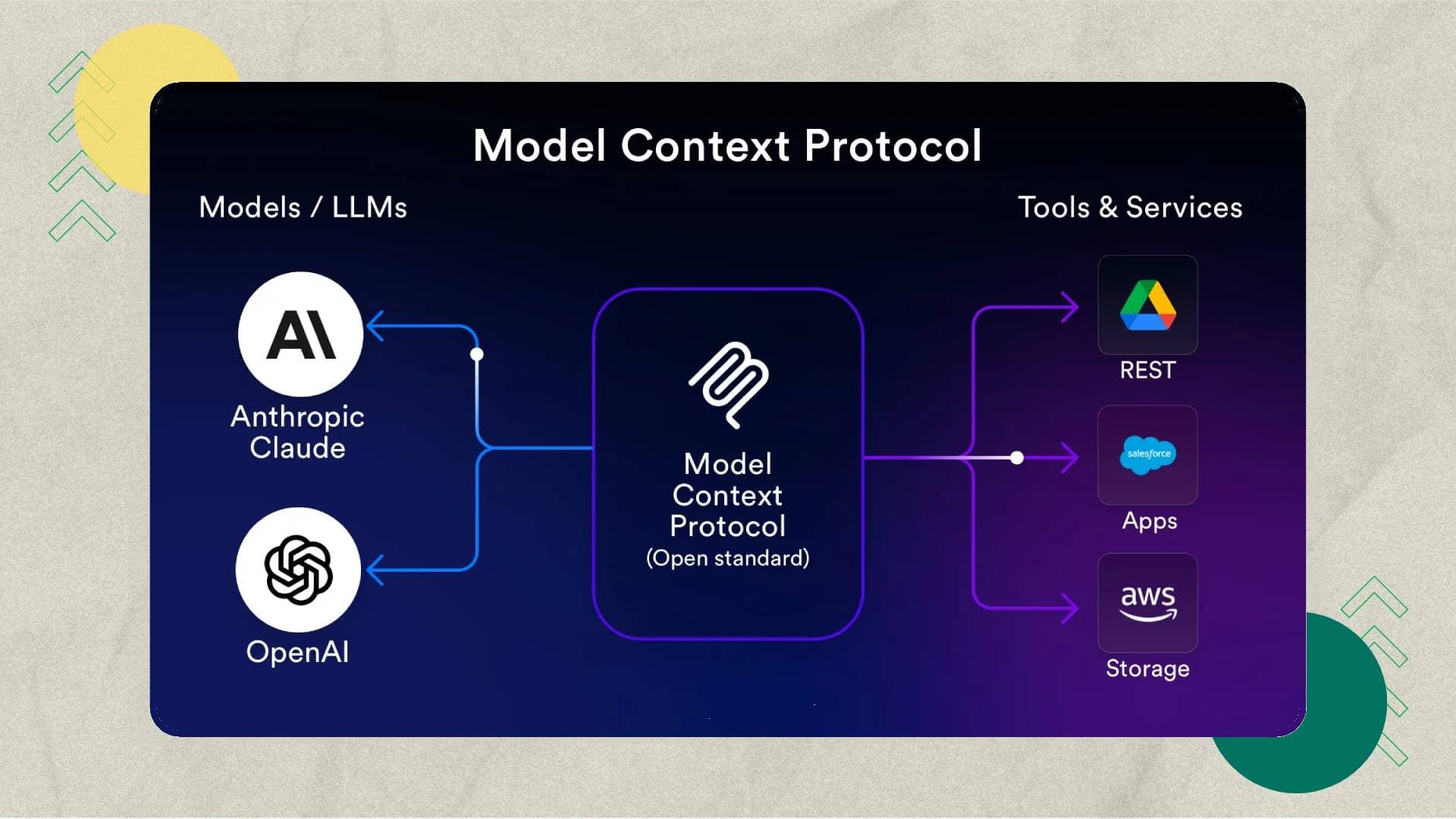

التوسع في السطح الهجومي بفعل الأتمتة

ما يزيد تعقيد المشهد أن تقنيات الأتمتة والذكاء الاصطناعي نفسها أصبحت جزءاً من الهجوم. أدوات توليد واختبار الثغرات المدعومة بالذكاء الاصطناعي سرّعت من زمن الاستجابة لدى المخترقين، فيما ظل المدافعون يعتمدون على سياسات تصعيد بشري وإجراءات بطيئة. كل إضافة تقنية – من بروتوكولات اتصال جديدة إلى دعم العربية في واجهات الدردشة – تفتح منفذاً محتملاً يجب حمايته.

تعدد الثغرات وتداخل المصالح

من كروم إلى Azure وLinux Kernel وحتّى أجهزة التلفاز الذكية، القائمة الطويلة للثغرات تكشف عن واقع لم يعد فيه الخط الفاصل بين منصات المستخدم العادي والبنية التحتية المؤسسية واضحاً. كل نقطة اتصال بالإنترنت – سواء كانت خدمة سحابية أو تطبيقاً سطحياً على هاتف – قد تصبح جسر عبور إلى بيانات حساسة، بما يجعل نموذج «التكاملات» التي كنا نفخر بها سلاحاً ذا حدّين.

أدوات كشف التسلل المحمول قوة بيد المستخدم

ظهور أدوات مفتوحة المصدر مثل Rayhunter لرصد الأبراج المزيفة (IMSI Catchers) يمثّل تحولاً مهماً: لأول مرة، الدفاع لا يعتمد على شركات الاتصالات أو مزوّدي الخدمات فقط، بل بإمكان المستخدم الفرد استعادة جزء من السيطرة. صحيح أن هذه الأدوات تحتاج معرفة أساسية، لكنها تمنح إنذاراً مبكراً وتذكّرنا أنّ الخصوصية تبدأ من وعي المستخدم نفسه وتبنيه لممارسات الأمان الأساسية مثل التشفير والتحديث المستمر للنظم.

من التهديد الخام إلى استراتيجية التعلم

المشهد اليوم لا يسمح بالانتظار. من يدير مشاريع تقنية أو حتى محتوى عربي على الإنترنت عليه أن يرى في كل ثغرة ليس مجرد خطر، بل فرصة لتحديث قواعد المواجهة. إعادة التفكير في سياسات البيانات، تبني معايير الأمان منذ مرحلة التصميم، والاعتماد على النماذج المحلية أو الوكلاء الذكيين لمراقبة الأنظمة يمكن أن يحوّل الأزمة إلى ميزة تنافسية.

الخلاصة أن موجة الثغرات الأخيرة تؤكد أن الدفاع لم يعد قراراً تُفكّر فيه عند حدوث الهجوم، بل ممارسة مستمرة تتطلب وعياً جماعياً وشراكة بين التقنية والأفراد. السؤال الذي يبقى مفتوحاً: هل سنتعلّم من سرعة خصومنا ونحوّل الدروس المتكررة إلى بنية أمان صلبة، أم سنستمر في رد الفعل الآني ونخسر جولة أخرى؟

ذكاء اصطناعي

ذكاء اصطناعي منصات

منصات ريادة عربية

ريادة عربية أجهزة ذكية

أجهزة ذكية هواتف

هواتف برمجة

برمجة